Sepengalaman saya di dunia persilatan hehe data pcap dari ini merupakan data paling otentik apabila ingin menjudge sebuah aplikasi OK atau NOT OK.

Di linux sendiri tools yang digunakan untuk network sniffer ialah tcpdump lalu file yang dihasilkan merupakan file pcap yang kemudian di analisis di wireshark.

Berikut contoh-contoh best practicenya.

- Install tcpdump, pastikan terkoneksi ke internet atau memiliki repository.

[root@web1 ~]# yum install tcpdump -y

- Untuk melakukan list available capture interfaces

[root@web1 ~]# tcpdump -D

1.eth0

2.nflog (Linux netfilter log (NFLOG) interface)

3.nfqueue (Linux netfilter queue (NFQUEUE) interface)

4.usbmon1 (USB bus number 1)

5.any (Pseudo-device that captures on all interfaces)

6.lo

Command diatas akan memunculkan list interface yang dapat kamu snoop.

- Contoh Capture HTTP Traffic.

[root@web1 ~]# tcpdump -nn -l -s 2000 -w http_packet.pcap -i eth0 'port 80'

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 2000 bytes

0 packets captured

Remarks

-nn = mengcapture semua termasuk port dan protokol lalu ditampilkan sebagai nomor

-l = line buffering ke file

-s snap_line = maximum number bytes per paket untuk dijadikan output

-w filename = file dump ini ditulis ke dalam output file. (nama file)

- i interface = interface ethernet yang mau di capture

-v verbose = verbose output

- 'port 80' = keywords dan logical operators yang dapat digunakan untuk memfilter paket, (Contoh lain misal 'port 25' apabila ingin mengcapture smtp)

Terlihat diatas masih belum ada paket yang masuk, Lalu coba akses web server dari browser kamu.

[root@web1 ~]# tcpdump -nn -l -s 2000 -w http_packet.pcap -i eth0 'port 80' -v

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 2000 bytes

13 packets captured

13 packets received by filter

Terlihat dari dump diatas ada 13 paket yang masuk yang merupakan request ke port 80.

Setelah selesai tekan control+c, lalu ambil file http_packet kamu dan buka dengan wireshark.

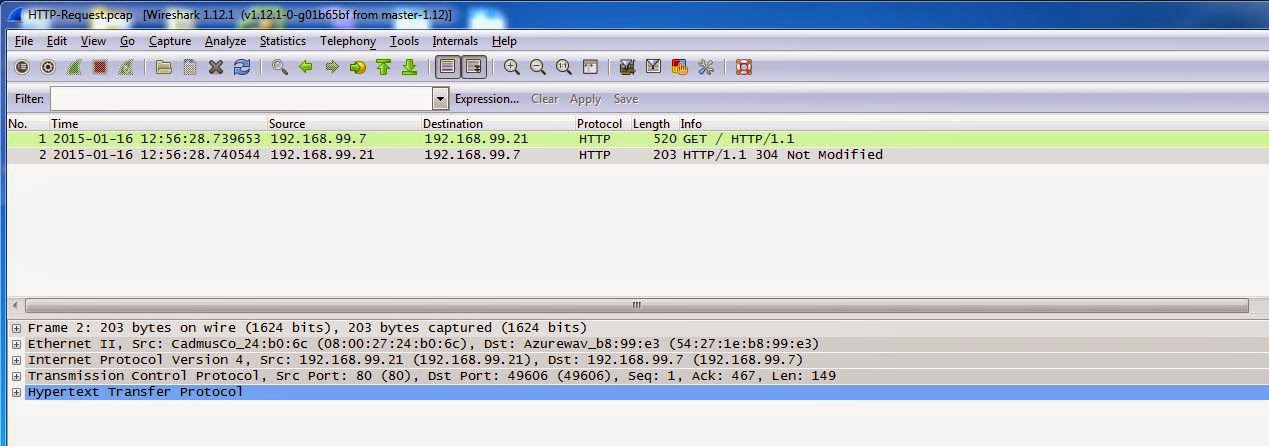

Dari gambar diatas, saya ambil paket tersebut ke laptop saya lalu saya buka paket tsb dengan menggunakan wireshark.

Notes :

Pastikan kamu sudah menginstall wireshark di komputer kamu.

Terlihat diatas request HTTP ada di Frame ke 7 dan Response ada di Frame 9, kalo dilihat lebih detail lagi bahkan kita dapat melihat user agent yang mengakses menggunakan browser apa, jam berapa, dsb.

Sekarang kita buka frame no 9, terlihat dari frame tsb response time nya.

Sekarang kita coba mark paket HTTP nya saja sehingga hanya frame yang protokol HTTP saja yang kita lihat, teknik ini sangat berguna buat analisis data dan biasanya dikasi ke customer sebagai bukti otentik dan tshoot.

Caranya seperti dibawah ini.

- Mark Packet HTTP dari file dump yang kita buka.

Klik kanan tekan mark packet (toggle)

Dari gambar diatas saya coba mark frame no 7, lakukan hal yang sama ke frame no.9

- Apabila sudah maka frame/packet yang di mark akan bewarna hitam, klik file di tab wireshark lalu pilih export specified packets

- Lalu di tab yang baru ini ketik nama file yang baru, jangan lupa pilih di radio button packet range yang marked packets

- Setelah itu akan muncul file baru namanya HTTP-Request yang isinya hanya packet yang tadi kita mark saja, kamu bisa buka lalu bisa dikasi deh ke orang yang memang minta dump file tsb sebagai bukti kalo misalnya aplikasi kita gak salah atau untuk keperluan lainnya.

Simple yah?

Next time mungkin saya akan coba kasi tau cara paket analisis yang lebih advance kalo ada waktu senggang hehe..

Semoga bermanfaat. ^^

No comments:

Post a Comment